Se ha descubierto una forma de malware que ataca activamente a los routers de pequeñas oficinas y hogares en Europa y Norteamérica. Es decir, a modelos de routers SOHO. Entre los países donde ya ha atacado se encuentra España, de acuerdo con los investigadores de Lumen Technologies Inc.’s Black Lotus Labs. El malware ha sido bautizado como ZuoRAT.

El malware se describe como un troyano de acceso remoto de varias etapas y se cree que ha estado activo desde 2020. El malware permite a los hackers acceder a la red local y a otros sistemas de la red de área local mediante el secuestro de las comunicaciones.

Los expertos creen que la razón por la que los routers SOHO están en el punto de mira es por el aumento del trabajo remoto tras la pandemia. «Permite aprovechar esta oportunidad» frente a la postura tradicional de que las organizaciones bien establecidas sí se protegían bien, es lo que han explicado. SOHO significa Conectividad Small Office, Home Office (SOHO) y se refiere a los routers utilizados en los hogares que conectan a un servicio de banda ancha y, por tanto, puede ser usado por los teletrabajadores.

Es decir, según los expertos, estos hackers están aprovechando que, desde casa, los teletrabajadores no contamos con un despligue tan securizado como en las empresas y, por eso, este tipo de routeres podrían ser el principal objetivo.

Objetivo de routers caseros

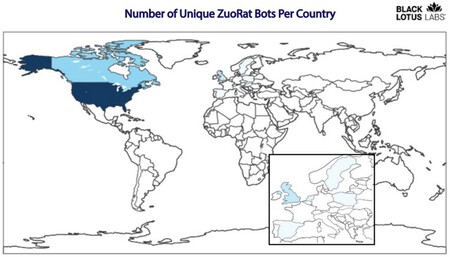

Imagen de la firma investigadora

El hackeo de routers no es una novedad, pero los investigadores consideran interesante que ZuoRAT también busque comprometer routers para oficinas domésticas. El uso de ataques «man-in-the-middle» dirigidos a los routers SOHO es aún más raro y sugiere que los que están detrás de ZuoRAT demuestran un alto nivel de sofisticación y son posiblemente una organización patrocinada por el Estado.

Según describe Silicon Angle, «ZuoRAT es un archivo compilado para routers SOHO que puede enumerar un host y una LAN interna, capturar paquetes transmitidos a través del dispositivo infectado y realizar ataques man-in-the-middle, incluyendo el secuestro de DNS y HTTPS. Los datos capturados se envían entonces a un servidor de mando y control».

El firmware del SOHO normalmente no se construye teniendo en cuenta la máxima seguridad, ya que tradicionalmente no eran un gran vector de ataque, como han explicado desde Echelon LP. Por su parte, desde la empresa Netenrich Inc advierten que este tipo de routers carecen de características de seguridad robustas y nadie los administra activamente, por lo que nunca se parchean o endurecen.

- Actualidad

- Seguridad

Fuente info

Autor: