Investigadores de ESET analizaron tres aplicaciones maliciosas utilizadas para robar credenciales bancarias de clientes de ocho bancos de Malasia.

Las compras online aumentaron durante los últimos años, una tendencia que aceleró la pandemia. Para hacer compras online las personas usan cada vez más sus teléfonos en lugar de computadoras: en el primer trimestre de 2021, los smartphones representaron el 69% de todas las visitas a sitios web de retail en todo el mundo, y las compras de smartphones representaron el 57% de todas las compras online. Un aspecto destacable de la compra de bienes y servicios a través de un dispositivo móvil es que el 53 % de usuarios de smartphones realiza compras desde aplicaciones específicas del proveedor.

Buscando la forma de sacar provecho de este escenario ciberdelincuentes han estado engañando a compradores ansiosos para lograr que descarguen aplicaciones maliciosas. En una campaña en curso dirigida a los clientes de ocho bancos de Malasia, actores de amenazas están intentando robar credenciales bancarias utilizando sitios web falsos que se hacen pasar por servicios legítimos, a veces copiando directamente el diseño del sitio original. Estos sitios web usan nombres de dominio similares a los de los servicios oficiales para tener más chances de pasar desapercibidos ante los ojos de las potenciales víctimas.

Descripción general de la campaña

Esta campaña fue identificada por primera vez a fines de 2021 y en la misma se hicieron pasar por el servicio de limpieza legítimo Maid4u. Distribuida a través de anuncios de Facebook, la campaña busca convencer a las posibles víctimas para que descarguen malware para Android desde un sitio web malicioso. Al momento de la publicación de este artículo la campaña todavía está en curso, con aún más dominios registrados para la distribución después de su descubrimiento. En enero de 2022, MalwareHunterTeam compartió información sobre otros tres sitios web maliciosos y troyanos para Android atribuidos a esta campaña.

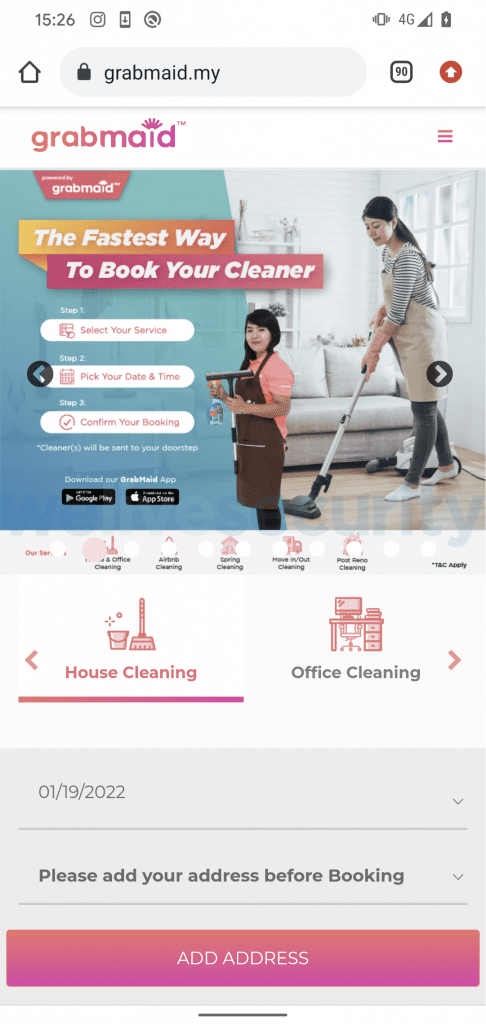

Además de eso, los investigadores de ESET encontraron otros cuatro sitios web falsos. Los siete sitios suplantaban la identidad de servicios que solo están disponibles en Malasia: seis de ellos ofrecen servicios de limpieza, como Grabmaid, Maria’s Cleaning, Maid4u, YourMaid, Maideasy y MaidACall, mientras que el séptimo es una tienda de mascotas llamada PetsMore. En las figuras 1 y 2 se observa una comparación de las versiones legítimas y copiadas de Grabmaid y PetsMore.

Figura 1. Grabmaid: sitio web legítimo a la izquierda, imitación a la derecha

Figura 2. PetsMore: sitio web legítimo a la izquierda, imitación a la derecha

Estos falsos sitios web no brindan la opción de comprar directamente a través de ellos. En cambio, incluyen botones para supuestamente descargar aplicaciones de Google Play. Sin embargo, hacer clic en estos botones en realidad no conduce a la tienda oficial Google Play, sino a los servidores controlados por los actores de amenazas. Para tener éxito, este ataque requiere que las víctimas habiliten la opción “Instalar aplicaciones desconocidas” en sus dispositivos, la cual está deshabilitada por defecto. Vale la pena mencionar que cinco de las siete versiones legítimas de estos servicios ni siquiera cuentan con una aplicación disponible en Google Play.

Para aparentar ser legítimas, las aplicaciones piden a los usuarios que inicien sesión una vez que son abiertas; sin embargo, no hay validación de cuenta en el lado del servidor: el software toma cualquier entrada del usuario y siempre la declara correcta. Manteniendo la apariencia de una tienda online real, las aplicaciones maliciosas pretenden ofrecer productos y servicios para comprar utilizando una interfaz similar a la de las tiendas originales (consulte la Figura 3 para ver una captura de pantalla del carrito de compras en una de las aplicaciones maliciosas). Cuando llega el momento de pagar por la compra, a las víctimas se les presentan dos opciones de pago: pueden pagar con tarjeta de crédito o mediante la transferencia bancaria. Durante nuestra investigación no fue posible elegir la opción de tarjeta de crédito.

Figura 3. Carrito de compras en una de las aplicaciones maliciosas

Como ya mencionamos, el objetivo de los atacantes es obtener las credenciales bancarias de sus víctimas. Después de elegir la opción de transferencia directa, a las víctimas se les presenta una página de pago falsa de FPX y se les pide que elijan un banco entre ocho opciones de bancos de Malasia y luego que ingresen sus credenciales. Los bancos apuntados por esta campaña maliciosa son Maybank, Affin Bank, Public Bank Berhad, CIMB Bank, BSN, RHB, Bank Islam Malaysia y Hong Leong Bank, como se observa en la Figura 4.

Figura 4. Bancos apuntados por los atacantes

Después de que las desafortunadas víctimas envíen sus credenciales bancarias, reciben un mensaje de error que les informa que el nombre de usuario o la contraseña que proporcionaron no es válida (Figura 5). En este punto, las credenciales ingresadas ya se han enviado a los operadores de malware, como muestra la Figura 6.

Figura 5: Mensaje de error que se muestra a la víctima luego de que las credenciales fueron exfiltradas

Figura 6. Credenciales enviadas al servidor del atacante

Para asegurarse de que los operadores detrás de esta campaña puedan ingresar a las cuentas bancarias de sus víctimas, las aplicaciones de tiendas online falsas también reenvían a los atacantes todos los mensajes SMS que recibe la víctima en caso de que alguno de esos mensajes contenga el código de autenticación en dos pasos (2FA) enviados por el banco (ver Figura 7).

Figura 7. Todos los mensajes SMS recibidos por la víctima se reenvían al servidor del atacante

Descripción del malware

El malware que observamos es bastante minimalista: está diseñado para solicitar un solo permiso de usuario, que es leer los mensajes SMS recibidos. Su objetivo es capturar credenciales bancarias y reenviar a los cibercriminales mensajes SMS con el código de verificación en dos pasos que llega al dispositivo comprometido. Al no contar con una funcionalidad para eliminar los mensajes SMS del dispositivo comprometido, el malware no puede ocultar que alguien está tratando de acceder a la cuenta bancaria de la víctima.

Hasta ahora, esta campaña de malware ha estado apuntando únicamente a Malasia: tanto las tiendas online cuya identidad de suplanta, como los bancos apuntados para el robo de credenciales de clientes, son de este país, y los precios de las aplicaciones se muestran en la moneda local, el ringgit malayo.

Uno de los servicios cuya identidad se suplanta en la campaña, MaidACall, ya advirtió a sus usuarios de esta campaña fraudulenta a través de una publicación en Facebook (ver Figura 8). El resto aún no ha realizado comentarios públicos sobre el tema.

Figura 8. Publicación de uno de los servicios suplantados por esta campaña advirtiendo entre otras cosas que no tienen una aplicación

Hemos encontrado el mismo código malicioso en las tres aplicaciones analizadas, lo que nos lleva a concluir que todas pueden atribuirse al mismo actor de amenazas.

Consejos

Para protegerse contra este tipo de amenazas, lo primero es asegurarse al momento de comprar que está utilizando sitios web legítimos:

- Verifique si el sitio web es seguro, es decir, su URL comienza con https://. Algunos navegadores pueden incluso negarse a abrir sitios web que no sean HTTPS y advertir explícitamente a los usuarios o brindar una opción para habilitar el modo solo HTTPS.

- Tenga cuidado al hacer clic en anuncios y no siga los resultados que ofrecen motores de búsqueda pagos, ya que es posible que no conduzcan al sitio web oficial.

Además de verificar que no está utilizando un sitio web falsos, compartimos algunos otros consejos útiles para disfrutar de una experiencia de compra online más segura en su smartphone:

- Preste atención a la fuente de las aplicaciones que está descargando. Asegúrese de ser redirigido a la tienda Google Play cuando obtenga una aplicación.

- Siempre que sea posible, utilice un software para el proceso de autenticación en dos pasos (2FA) en lugar de SMS. Por ejemplo, Google Authenticator.

- Utilice una solución de seguridad para dispositivos móviles para detectar sitios web peligrosos y aplicaciones maliciosas.

Conclusion

La campaña que analizamos utiliza un esquema que incluye el uso de tiendas online falsas para robar credenciales de cuentas bancarias de usuarios de Android en Malasia. Aprovecha la popularidad que tienen los smartphones para realizar compras por Internet. En lugar de utilizar mensajes de phishing para obtener credenciales bancarias desde sitios web, los actores de amenazas han recurrido al uso de aplicaciones para Android en la cadena de compromiso, asegurándose de esta manera tener acceso a los mensajes SMS con el código de verificación que probablemente reciba la víctima. El esquema fraudulento se basa en el uso de anuncios para atraer a potenciales víctimas y convencerlas para que accedan a sitios falsos con una apariencia similar a sitios web legítimos. Una vez allí, un botón de descarga falso de Google Play los dirige hacia una aplicación maliciosa distribuida por los operadores de malware a través de un sitio de terceros.

Si bien la campaña por ahora solo se dirige exclusivamente a Malasia, más adelante podría expandirse a otros países y bancos. En este momento los atacantes buscan credenciales bancarias, pero también pueden sumar el robo de información de tarjetas de crédito en el futuro.

ESET Research ahora ofrece reportes privados de inteligencia de APT y datos de feeds. Por cualquier consulta sobre este servicio visite la página ESET Threat Intelligence page.

Indicadores de compromiso (IoC)

Muestras

| First seen | MD5 | SHA-1 | SHA-256 | Package name | Description | C&C | ESET detection name |

|---|---|---|---|---|---|---|---|

| 2022-01-04 | CB66D916831DE128CCB2FCD458067A7D | ABC7F3031BEC7CADD4384D49750665A1899FA3D4 | 9B4A0019E7743A46B49A4D8704FFD6E064DB2E5D8DB6DA4056F7EAE5369E16F9 | com.app.great | Malicious app impersonating Grabmaid service. | muapks[.]online | Android/Spy.SmsSpy.UZ |

| 2022-02-23 | 8183862465529F6A46AED60E1B2EAE52 | BEDDFE5A26811DCCCA7938D00686F8F745424F57 | E949BAC52D39B6E207A7943EC778D96D8811FB63D4A037F70E5B6E6706A12986 | com.app.great | Malicious app impersonated Maria’s Cleaning service. | m4apks[.]online | Android/Spy.SmsSpy.UZ |

| 2022‑02‑08 | B6845141EC0F4665A90FB16598F56FAC | 1C984FB282253A64F11EE4576355C1D5EFBEE772 | D1017952D1EF0CEEC6C2C766D2C794E8CC4FB61B2FFA10ED6B6228E8CADF0B39 | com.app.great | Malicious app impersonating Maid4u service. | maid4uapks90[.]online | Android/Spy.SmsSpy.UZ |

| 2022-01-03 | 43727320E8BF756FE18DB37483DAD0A0 | E39C485F24D239867287DCD468FC813FDB5B7DB6 | 5F8A54D54E25400F52CE317BFDBBC866E11EA784AB2D5E3BD0A082A53C6B2D7B | com.app.services | Malicious app impersonating MaidACall service. | grabsapks[.]online | Android/Spy.SmsSpy.UZ |

| 2022‑02‑09 | C51BC547A40034F4828C72F37F2F1F39 | 1D33F53E2E9268874944C2F52E31CCAF2BF46A93 | D8BE8F7B8B224FCA2BB3E7632F6B97B67A74202DC4456F8A79A8856B478C0C6E | com.app.great | Malicious app impersonating MaidACall service. | grabmyapks90[.]online | Android/Spy.SmsSpy.UZ |

| 2022-01-08 | 4BEC6A07E881DB1A950367BEB1702ADA | 9A5A57BF49DBBEF2E66FEE98E5C97B0276D03D28 | A5C7373BE95571418C41AF0DE6A03CE78E82BC1F432E662C0DC42B988640E678 | com.pets.lover | Malicious app impersonating PetsMore service. | m4apks[.]online | Android/Spy.SmsSpy.UZ |

| 2022-01-17 | 4FD6255562B2A29C974235FD21B8D110 | BA78B1177C3E2A569A665611E7684BCEEAF2168F | DFF93FD8F3BC26944962A56CB6B31246D2121AE703298A86F20EA9E8967F6510 | com.app.great | Malicious app impersonating PetsMore service. | m4apks[.]online | Android/Spy.SmsSpy.UZ |

| 2022-01-30 | C7DCBD2B7F147A6450C62A8D67207465 | 0E910AD1C33BEF86C9FDBBE4654421398E694329 | A091B15F008B117167A17A8DB4C19E60BD9C99F1047BC82D60E3FD42157333AE | com.app.great | Malicious app impersonating YourMaid service. | grabmaidsapks80[.]online | Android/Spy.SmsSpy.UZ |

| 2021-10-09 | 71341FC2958E65D208F2770185C61D7A | 5237D3FAE84BB5D611C80338CF02EB3793C30F02 | 4904C26E90DC4D18AD6A2D291AF2CD61390661B628F202ABFEDDF8056502F64A | com.company.gamename | Malicious app impersonating Maid4u service. | 124.217.246[.]203:8099 | Android/Spy.SmsSpy.UJ |

| 2021-12-13 | CF3B20173330FEA53E911A229A38A4BC | B42CD5EC736FCC0D51A1D05652631BE50C9456A0 | 6DB2D526C3310FAD6C857AA1310F74DC0A5FE21402E408937330827ACA2879B7 | com.great.blue | Malicious app impersonating Maideasy service. | meapks[.]xyz | Android/Spy.SmsSpy.UZ |

Red

| IP | Provider | First seen | Details |

|---|---|---|---|

| 185.244.150[.]159 | Dynadot | 2022-01-20 19:36:29 | token2[.]club Distribution website |

| 194.195.211[.]26 | Hostinger | 2022-01-08 14:33:32 | grabamaid-my[.]online Distribution website |

| 172.67.177[.]79 | Hostinger | 2022-01-03 08:20:50 | maidacalls[.]online Distribution website |

| 172.67.205[.]26 | Hostinger | 2022-01-03 13:40:24 | petsmore[.]online Distribution website |

| 172.67.174[.]195 | Hostinger | 2022-02-23 00:45:06 | cleangmy[.]site Distribution website |

| N/A | Hostinger | 2022-01-24 17:40:14 | my-maid4us[.]site Distribution website |

| N/A | Hostinger | 2022-01-27 14:22:10 | yourmaid[.]online Distribution website |

| 194.195.211[.]26 | Hostinger | 2021-11-19 05:35:01 | muapks[.]online C&C server |

| 194.195.211[.]26 | Hostinger | 2021-11-19 05:23:22 | grabsapks[.]online C&C server |

| 104.21.19[.]184 | Hostinger | 2022-01-20 03:47:48 | grabmyapks90[.]online C&C server |

| 104.21.29[.]168 | Hostinger | 2021-12-22 12:35:42 | m4apks[.]online C&C server |

| 172.67.208[.]54 | Hostinger | 2022-01-17 09:22:02 | maid4uapks90[.]online C&C server |

| 172.67.161[.]142 | Hostinger | 2022-01-22 06:42:37 | grabmaidsapks80[.]online C&C server |

| 2.57.90[.]16 | Hostinger | 2022-01-10 23:51:29 | puapks[.]online C&C server |

| 124.217.246[.]203 | Hostinger | 2021-09-15 03:50:28 | 124.217.246[.]203:8099 C&C server |

| 172.67.166[.]180> | Hostinger | 2021-12-24 15:54:34 | meapks[.]xyz C&C server |

Técnicas de MITRE ATT&CK

Esta tabla fue creada utilizando la versión 10 del framework de ATT&CK.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1444 | Masquerade as Legitimate Application | Fake websites provide links to download malicious Android apps. |

| T1476 | Deliver Malicious App via Other Means | Malicious apps are delivered via direct download links behind fake Google Play buttons. | |

| Credential Access | T1411 | Input Prompt | Malware displays fake bank log in screens to harvest credentials. |

| T1412 | Capture SMS Messages | Malware captures received SMS messages so it has 2FA codes for bank logins. | |

| Collection | T1412 | Capture SMS Messages | Malware captures received SMS messages that might contain other interesting data besides 2FA codes for bank logins. |

| Exfiltration | T1437 | Standard Application Layer Protocol | Malicious code exfiltrates credentials and SMS messages over standard HTTPS protocol. |

Fuente info

Autor: Lukas Stefanko