Los expertos en ciberseguridad han detectado una campaña de distribución de malware que recurre a un método nunca antes visto: utilizar los registros de eventos de Windows para ocultar en ellos el malware… un método que ha permitido a los atacantes difundirlo sin llamar la atención, dadas las pocas alarmas que levanta un ataque de esas características.

Concretamente, lo que hace este ataque es recurrir a un primer malware que va inyectando fragmentos de 8 KB de código shell encriptado en los registros de eventos de Windows para el Servicio de Administración de Claves (KMS), fragmentos que posteriormente desencripta, combina y ejecuta. Un mecanismo que ha permitido hasta ahora al creador de esta técnica —de identidad aún desconocida— ‘volar bajo el radar’ de los antivirus.

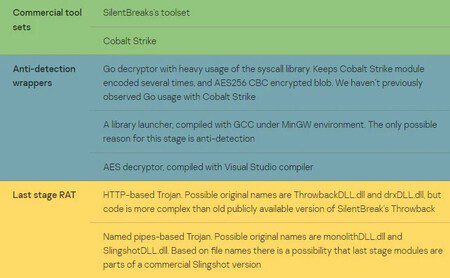

Fases y componentes de esta técnica de infección. (Fuente: Kaspersky)

Ransomware: qué es, cómo infecta y cómo protegerse

Un robo de datos que no se parece a nada antes visto

Finalmente, fue gracias a un software de Kaspersky, basado no en el habitual reconocimiento de firmas, sino en la detección de comportamiento anómalo del software, lo que permitió identificar por primera vez este malware, que ahora ha sido estudiado por los analistas de la compañía. La investigación reveló que el malware era parte de una campaña «muy dirigida».

Se cree que el sigiloso proceso de infección que ha permitido a este software distribuirse entre sus víctimas se inició en septiembre de 2021, cuando la víctima fue manipulada para descargar un archivo RAR desde el servicio de intercambio de archivos file.io.

El troyano que contenía (cuyos ficheros venían firmados irregularmente con el certificado de una compañía denominada Fast Invest ApS) alteraba ficheros del sistema situados en C:WindowsTask con el objetivo de ‘secuestrar’ el proceso de detección de errores de Windows y así poder inyectar el citado código en los logs de Windows.

Más allá de su complejidad técnica, en la mayoría de los casos el propósito final del código inyectado no era otro que el de obtener algunos «datos valiosos» contenidos en los equipos de las víctimas, según declaraciones de los investigadores del caso a la publicación BleepingComputer.

Kaspersky afirma que la investigación en torno a este malware no encontró ninguna similitud con campañas anteriores asociadas con cibercriminales o grupos ‘hackers’ previamente conocidos. Aunque, ahora que una porción de su código fuente está disponible en GitHub, es posible que esta técnica de intrusión empiece a popularizarse.

Fuente info

Autor: