¿Sabía que más del 90 % de todos ataques y vulneraciones de datos que logran su objetivo comienzan con una estafa de phishing?¿Sabe siquiera qué es el phishing y cómo proteger a su empresa para que no caiga víctima de estos ataques?

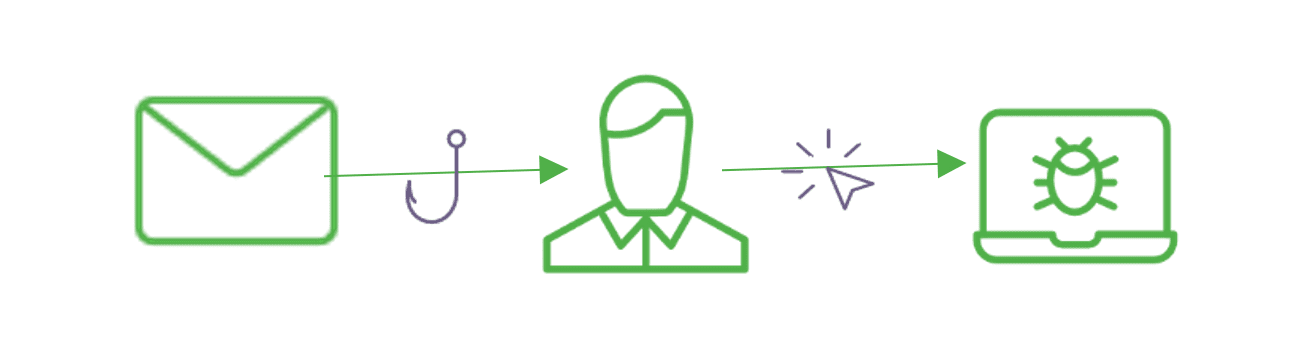

Las estafas de phishing son intentos que hacen los ciberdelincuentes para engalar a los usuarios para que lleven a cabo algún tipo de acción como hacer clic sobre un enlace, escribir unas credenciales, abrir un archivo adjunto o incluso hacer cambios en el proceso de una empresa. Esta estafas se distribuyen principalmente en forma de correo electrónico malicioso, pero también puede realizarse de otras formas. Pueden dar lugar a ataques de ransomware, la instalación de software malicioso (virus, troyanos, gusanos), sustración de credenciales, robo de dinero, pérdidas de datos o incluso el robo de identidades. Los phishers aprovechan las cualidades humanas más comunes, como confiar en la gente que uno conoce, engañándole para que haga algo que normalmente no haría.

Configure sus defensas

Si un ataque de phishing intenta engañarle, ¿cómo puede proteger a sus empleados ante esta situación? Parece ser un objetivo móvil, y en realidad lo es. Los phishers están cambiando sus tácticas para engañar a la gente y ahora es más importante que nunca prepararse para que siempre vaya un paso por delante.

Puede preparase mejorando sus defensas técnicas y considerando a su plantilla de empleados como una extensión de su equipo de seguridad. Para evitar que los ataques de phishing alcancen las bandejas de entrada del correo es imprescindible contar con filtros de spam adecuados, una pasarela (gateway) de correo electrónico segura y el uso de protocolos de autenticación de correo electrónico estándar (como DMARC, DKIM o SPF) y otras tecnologías. Pero todavía sigue siendo inevitable que en algún momento su personal pueda tener que enfrentarse cara a cara con el phishing. Y solo basta con que una persona haga un clic para generar un daño que requiera que sus equipos de seguridad tengan que trabajar horas extras.

¿No preferiría que sus empleados estuvieran preparados para reconocer e informar de que han recibido un email de phishing en lugar de hacer clic sobre él? Sé que lo preferiría. Por este motivo doy prioridad a la formación continua en materia de seguridad. Forme a sus empleados sobre lo que representan las estafas de phishing y cómo identificarlas. Si es posible, ponga a prueba su capacidad para identificarlas y recompénselos cuando lo hagan. Anime a su gente a informar a su equipo de seguridad sobre la recepción de emails sospechosos, y lo que es mejor, facilíteles la forma de hacerlo de manera efectiva. No deje que el phishing o la seguridad se convierta en una cuestión puntual de “una vez al año”, siga tratando y hablando del tema.

Anatomía de un ataque de phishing

Una vez que se haya comprometido en preparar a su plantilla, necesita comprender a quién se enfrenta. ¿Cómo funciona el phishing y qué es lo que buscan los phishers?

El concepto que se esconde detrás del phishing es simple y no es nuevo. ¿Recuerda en el pasado haber recibido una llamada de teléfono que le comunicaba que había ganado algún tipo de concurso, en el que no recordaba haber participado? Uno se ponía tan ilusionado que le contaba al interlocutor lo que fuera necesario para poder recibir el premio. Ese mismo concepto es el que se aplica hoy en día al phishing; solo que se realiza a través de un mensaje de correo electrónico u otro tipo de canal de comunicación digital.

Los phishers, que son simplementeartistas del engaño que se valen de medios de comunicación digital, se aprovechan de cualidades humanas comunes, como la confianza en las personas que uno conoce, engañándolas para hacer algo que de otro modo normalmente no harían.

Por ejemplo, un phisher envía un email a un destinatario. Dentro de este correo electrónico hay un cebo para intentar convencer al destinatario de que realice la acción que se le pide. Los emails normalmente contiene hipervínculos o adjuntos pero no siempre. Los hipervínculos normalmente dirigen a sitios web falsos que solicitan algún tipo de información; algunos incluso se hacen pasar por empresas auténticas. Los adjuntos frecuentemente contienen algún tipo de código malicioso para infectar el equipo o red del detinatario. Los emails que no contienen ninguna de las dos cosas frecuentemente piden al destinatario que respondan al email o llamen a un número de teléfono para compartir algún tipo de información que necesita el remitente.

Si el destinatario cae en el engaño, normalmente no se da cuenta de ello. Cree que era auténtico u que puede ocurrir algo que sea positivo. Pero el phisher ya ha robado su información o dinero, o quizás haya infectado su equipo.

Diferentes tipos de ataques de phishing

No todos los ataques de phishing se crean de la misma forma. Existen diferentes tipos de ataques de phishing frente a los que necesita preparar a los miembros de su organización de cara a detectarlos. Aquí tiene algunos tipos frecuentes:

Spear phishing (suplantación de identidad)

Spear phishing es una estafa dirigida a un público específico. El destinatario no recibe el email por accidente. El atacante ha llevado a cabo una serie de investigaciones específicas para encontrarle y le ha enviado un mensaje que tendría sentido para usted. Podría ser debido a que forma parte del departamento de recursos humanos de su empresa, o tal vez por qué recientemente haya publicado en Internet que ha tenido un ascenso.

Whaling

El Whaling es un tipo de spear phishing que está dirigido directamente a los ejecutivos de una empresa, los “peces gordos” El equipo de directivos de una empresa es normalmente un tipo de información pública que puede encontrarse fácilmente en el sitio web de la empresa. Esto los convierte en objetivos fáciles. Pero ellos también suelen tener acceso a información sensible y toman decisiones financieras, lo que les convierte en un objetivo muy lucrativo para los atacantes.

BEC y fraude del CEO

Business Email Compromise (BEC) y fraude del CEO es otro tipo de spear phishing que pretende hacerse pasar por su empresa o el CEO de su empresa. Sabiendo que el personal confía rápidamente en aquellos que ocupan puestos de autoridad, los phishers se hacen pasar por personas que probablemente puedan conseguir que se cumpla de manera ilícita con ciertas peticiones. Los dominios de correo electrónico de una empresa son fáciles de falsificar y los logos oficiales pueden encontrarse en línea. Los nombres de las personas que trabajan en su empresa también se pueden conseguir fácilmente a través de las páginas de redes sociales. Esta situación facilita que los phishers se centren en las estafas BEC.

Vishing

El Vishing es una práctica de ingeniería social que se sirve del teléfono (el término vishing proviene de “voice phishing”). Se trata en esencia de las llamadas telefónicas de estafa que recibe hoy en día y que probablemente ya ha recibido, incluso mucho antes de que tuviera un ordenador en su casa. Estas estafas tradicionales tiene éxito porque escuchar la voz de una persona ayuda a crear una relación con el interlocutor. Este hecho hace que para usted sea más difícil no cumplir con la petición o solicitud de la persona que llama.

Smishing / SMShing

El Smishing, o también conocido ocmo SMShing, son mensajes de texto maliciosos (el término proviene de “SMS phishing,” sonde SMS se refiere a los mensajes de texto). Estas son versiones recortadas de las estafas de phishing más tradicionales y normalmente contienen un hipervínculo acortado con un mensaje breve y conciso en el que se requiere una acción urgente.

Concienciación en materia de Phishing: ¿cómo pescar un phish?

Una de las primeras preguntas más comunes que hay que hacerse es: ¿cómo puedo saber si algo es un ataque de phishing? Aunque podríamos profundizar en todas las formas técnicas que existen para evaluar las cabeceras de los correos electrónicos, para el caso de los usuarios finales en general, es necesario formarlos para que puedan detectar algunas señales de alarma claves. Pero más importante si cabe que las señales de alarma, es recordarles que si tienen cualquier duda, deben hacer sus deberes e informar sobre el correo electrónico a su equipo de seguridad para llevar a cabo una investigación más profunda en caso de que sospechen que se trata de un ataque de phishing. Recordar que es importante fomentar el tener una buena dosis de incredulidad.

Señales de alarma del phishing

¿Cuáles son las señales de alarma? Hay muchas, y estas pueden cambiar a medida que los phishers cambian sus tácticas. Por lo general, si su personal percibe cualquier combinación de estas señales de advertencia, deberá proceder con la máxima precaución:

- Saludos o firmas genéricas

- Ausencia de remitente o información de la empresa

- Imáganes pixeladas o borrosas

- ENlaces de sitios web que no tienen sentido

- Mala ortografía o gramática en la redacción

- Amenazas o peticiones de urgencia

- Ofertas que son demasiado buebas para ser verdad

- Solicitudes de información personal o para transferir fondos, mover dinero o cambiar la información de un depósito directo

- Correos electrónicos o adjuntos inesperados

- Inconsistencia entre asunto y mensaje

- No hay comunicaciones de respaldo

¿No está seguro de si un email es real o de phishing? Siga estos pasos:

- Haga sus deberes. Busque información online sobre el supuesto remitente. Puede incluso buscar exactamente el mensaje recibido para comprobar si otros ya lo han etiquetado como una estafa.

- Confirme las solicitudes usando un segundo método de verificación. Nunca envíe un mensaje de correo electrónico al remitente respondiendo al email original. Use un método de comunicación distinto, como un número de teléfono o la dirección de correo electrónico de una factura reciente, para contactar con el remitente y confirmar la petición.

- Mantenga el cursor del ratón sobre los enlaces del email y compruebe si la dirección del hipervínculo coincide con el dominio web auténtico de la empresa. Escriba el hipervínculo en el navegador si no está seguro; no haga clic en el propio enlace.

- Fíjese en el nombre de los adjuntos. Considere si lo esperaba o lo necesitaba. Nunca abra un adjunto que no espere, o uno que finalice con una extensión que no reconozca (por ejemplo nombredearchivo.exe cuando dice que se trata de un documento de Word).

- Use su propio criterio. En muchos casos, usar el sentido común puede ayudarle a identificar si un email es auténtico o puede tratarse de phishing.

¿Le ha dirigido a un sitio web y no sabe si es auténtico? Siga estos consejos:

- Use una contraseña falsa. Compruebe si reconoce que la contraseña proporcionada es incorrecta (si el sitio web es falso e intentan recopilar contraseñas, no sabrá que la contraseña introducida es incorrecta).

- Verifique la dirección web. ¿Aparece el nombre de la empresa escrito correctamente en la URL? ¿Comienza la dirección con https en lugar de http? Solo por que empiece por https no quiere decir qie sea auténtica, simplemente nos dice que la conexión es segura. Pero si no comienza por https, eso ya debería bastar como advertencia para que no se introduzca ningún tipo de información. De igual forma, ver un candado cerrado o una llave en la barra de dirección no siempre significa que el sitio sea auténtico. Pero si aparece, no introduzca ninguna información.

- Busque ventanas emergentes. Si entra en un sitio web y se abre una avalancha de publicidad en ventanas emergentes, desconfie.

- Presta atención a la imagen de marca. ¿Coincide la imagen de marca (el aspecto y estilo) del sitio con lo que cabría esperar para la supuesta empresa que está intentando visitar?

¿Qué debería hacer si su empresa cae en un ataque de phishing?

Recuerde, las estafas de phishing están diseñadas para engañarle. Puede haber implementado las mejores contramedidas antiphishing y programas de concienciación, pero aun así tener un empleado que caiga en una estafa de phishing. Esto ocurre. Lo más importante es que esté preparado para responder.

Considere estos pasos de recuperación y trabaje con sus equipos de ciberseguridad para crear un plan de respuesta y recuperación apropiado para su organización:

Contenga una exposición potencial

Si un usuario interactúa con un email malicioso de phishing, intente aislar la máquina y asegúrese de que su equipo de ciberseguridad puede acceder a él para hacer una investigación.

Cambie las contraseñas

Obligue al usuario a que cambie su contraseña. Si se usan múltiples contraseñas, se aconseja cambiar todas ellas ya que podría no conocer la extensión de lo que se ha visto comprometido.

Siga su proceso de respuesta ante incidentes

Un ataque de phishing es un tipo de incidente de seguridad. Siga sus procesos de respuesta ante incidentes, que deberían incluir los pasos para identificar el email de phishing, localizarlo dentro de otros buzones de correo de usuarios, eliminarlo de esos buzones, e investigar el impacto y realizar un triaje de forma acorde.

Explore en busca de malware

Use sus herramientas de monitorización para analizar el equipo del usuario y su red en busca de malware (software malicioso como virus, troyanos o gusanos), actividad sospechosa u otras anomalías.

Protección personal

En función de la naturaleza del ataque de phishing, si el usuario ha divulgado información personal, el usuario puede que quiera configurar alertas de fraude con la agencias de monitorización de crédito apropiadas. Si el ataque de phishing suplantó o se hizo pasar por una empresa real, comparta dicha información con la otra empresa de forma que puedan alertar a otros usuarios también.

Tómese su tiempo para aprender

Al igual que con cualquier otro tipo de ciberataque, la lección que se aprende de un ataque es frecuentemente más valiosa que los datos que el cibercriminal ha robado. Conserve una lista con las lecciones aprendidas y evalúe sus procesos existentes y controles para determinar si podría hacer cualquier otra cosa de forma diferente. Y sobre todo aumente aún más el nivel de concienciación de sus usuarios en materia de phishing.

Las estafas de phishing son el vector de ataque principal de ciberseguridad de ciberdelincuentes que confían en la psicología humana para convencer a un destinatario a que lleve a cabo algún tipo de acción. Manténgase un paso por delante de estos intentos estableciendo sus defensas y preparando a sus empleados para que puedan detectar un intento de phishing.

Recursos adicionales:

Fuente info

Autor: Gil Vega