‘Harly’, oculto en aplicaciones aparentemente inofensivas

La firma de ciberseguridad Kaspersky ha alertado de un peligroso troyano (malware o software malicioso) presente en la Play Store de Android. Apodado ‘Harly’, vuelve a demostrar que la seguridad de la tienda de aplicaciones de Google resulta fácilmente quebrantable: las comprobaciones de sus expertos a menudo pasan por alto apps a priori inofensivas, cuyo código encierra sorpresas desagradables.

Harly es lo que se denomina un troyano suscriptor, capaz de registrar al usuario en servicios de pago sin que éste sea consciente. Se identificó por vez primera en 2020 y desde entonces ha infectado a más de 4,8 millones de terminales (mismo número de descargas que acumulan en todo el mundo las aplicaciones infectadas por el software).

En palabras de Tatyana Shishkova, Lead Malware Analyst de Kaspersky: «Al igual que sucede con los troyanos Jocker, los troyanos de la familia Harly imitan aplicaciones legítimas. ¿Y cómo funciona? Los estafadores descargan aplicaciones corrientes que se encuentran en Google Play, insertan código malicioso en ellas y luego las vuelven a subir a Google Play con otro nombre. A veces, estas aplicaciones, además de contener código malicioso, también cuentan con las características que se enumeran en la descripción, por lo que es posible que los usuarios no sospechen de ellas ni las consideren una amenaza».

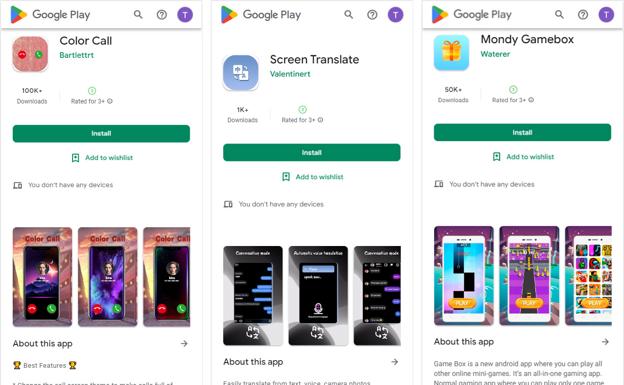

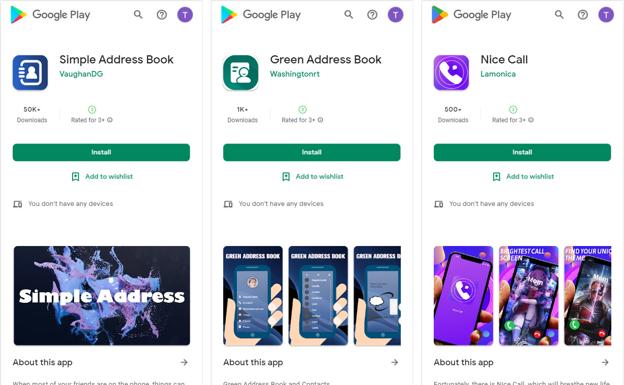

Aplicaciones infectadas por el troyano ‘Harly’

De este modo, uno puede descargarse una aplicación con funcionalidad de traductor o agenda telefónica y terminar infectado pese a que dichas soluciones realicen su función, sin despertar sospecha alguna al usuario de los procesos que ejecutan en segundo plano.

«Como ocurre con otros troyanos suscriptores -prosigue Shishkova-, Harly recopila información sobre el dispositivo del usuario y, en particular, sobre la red móvil. El teléfono del usuario cambia a una red móvil y luego el troyano le pide al servidor C&C que configure la lista de suscripciones a las que debe registrarse. El troyano abre la dirección de la suscripción en una ventana invisible y, al inyectar secuencias de comandos JS, introduce el número de teléfono del usuario, presiona los botones necesarios e introduce el código de confirmación del mensaje de texto».

Dicho de otra forma: las víctimas acaban suscritas a un servicio de pagos recurrentes sin importar que éstos dependan de introducir una clave recibida por SMS o incluso realizar una llamada telefónica, algo de lo que el troyano es perfectamente capaz de forma autónoma.

Aplicaciones infectadas por el troyano ‘Harly’

Si bien el listado completo de apps infectadas no está disponible, Kaspersky ha enumerado algunas de las más populares, con hasta medio millón de descargas. A saber:

• Simple Adress Book

• Green Adress Book

• Nice Call

• BinBin Flash

• Pony Camera

• Live Wallpaper&Themes Launcher

• Action Launcher & Wallpapers

• Color Call

• Screen Translate

• Mondy Gamebox

• Good Launcher

• Mondy Widgets

• Funcalls-Voice Changer

• Eva Launcher

• Newlook Launcher

• Pixel Screen Wallpaper

Cómo protegerse de este tipo de troyanos

Kaspersky recomienda leer atentamente las reseñas de cualquier aplicación antes de instalarla en el teléfono. Su valoración en Google Play también resulta de utilidad, siempre teniendo en cuenta que estos apartados pueden haber sido manipulados por los ciberdelincuentes, al estilo de las reseñas falsas de Amazon y otras tiendas online.

Cabe preguntarse, en cualquier caso, si realmente necesitamos la aplicación que vamos a descargar y si su desarrollador nos inspira confianza por su renombre. Por supuesto, también se hace imperativo instalar una solución antivirus: estos son los mejores gratuitos según la Organización de Consumidores y Usuarios.

Fuente info

Autor:

![]()

[su_divider]